Fraudes BEC continuam um negócio bilionário, atacando 6.000 empresas por mês

A Symantec examina os últimos temas e tendências em fraudes BEC nos últimos 12 meses.

As fraudes de comprometimento de emails empresariais (BEC) não vão desaparecer tão cedo. Apesar de ser um tipo de fraude financeira de tecnologia relativamente baixa, ela mostrou ser um negócio altamente lucrativo e eficaz para os fraudadores.

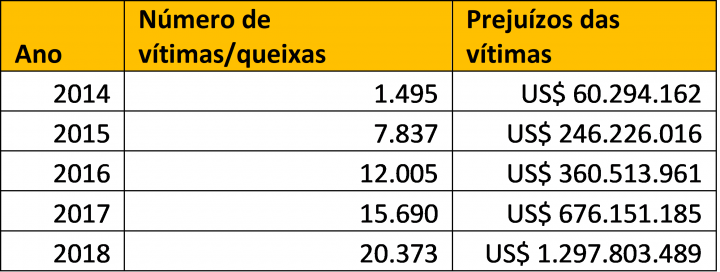

As fraudes BEC, também conhecidas como comprometimento de emails empresariais (EAC), fraude CEO, ou pesca de baleia, existem pelo menos desde 2013. Entre outubro de 2013 e maio de 2018, mais de US$ 12 bilhões em prejuízos domésticos e internacionais foram atribuídos pelo FBI às fraudes BEC.

De acordo com o último Internet Crime Report (ICR) do FBI, os prejuízos com as fraudes BEC somaram mais de US$ 1,2 bilhão em 2018. É o dobro do prejuízo causado em 2017, que foi de US$ 676 milhões.

Em 2018, o Internet Crime Complaint Center (IC3) do FBI também recebeu 20.373 reclamações relacionadas à BEC, mais que as 15.690 recebidas em 2017. Os prejuízos agregados do roubo, fraude e explorações via internet chegaram a US$ 2,7 bilhões em 2018, e os prejuízos com as fraudes BEC responderam por quase metade desse número. O FBI também disse em um anúncio de utilidade pública em julho de 2018 que, com base em dados financeiros, bancos localizados na China e em Hong Kong eram os principais destinos dos fundos fraudados. Instituições financeiras no Reino Unido, México e Turquia também eram destinos de destaque.

A boa notícia é que a Equipe de Recuperação de Ativos (RAT) da IC3, que foi formada em fevereiro de 2018, já conseguiu recuperar mais de US$ 192 milhões perdidos em fraudes BEC, o que representa uma taxa de recuperação de 75%. A RAT trabalhou com 1.061 incidentes, que causaram prejuízos de mais de US$ 257 milhões.

Considerando o aumento dramático dos prejuízos relacionados à BEC e também das queixas, nós decidimos examinar as fraudes BEC mais de perto. O número de emails BEC enviados diariamente está aumentando? Quantas empresas são atacadas por fraudes BEC a cada mês? Quais países são mais afetados por essas fraudes?

Estatísticas da BEC - visão geral

Atividade diária

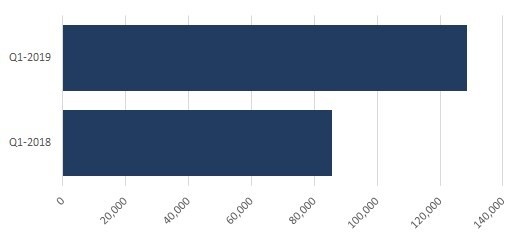

De acordo com a telemetria da Symantec, o volume diário médio de emails BEC foi muito maior no primeiro trimestre deste ano do que no mesmo período no ano passado. De janeiro a março de 2018, o volume diário médio de emails BEC foi de 85.816, enquanto que de janeiro a março de 2019, o volume diário médio foi de 128.700, um aumento de 50%.

Número médio de empresas atacadas por mês

Descobrimos que, em média, 6.029 empresas foram atacadas com emails BEC por mês durante os últimos 12 meses, de julho de 2018 a junho de 2019. As fraudes BEC poderiam ter afetado essa quantidade de empresas todos os meses, se os ataques não tivessem sido bloqueados.

Isso indica que os fraudadores BEC reduziram um pouco seus alvos, pois uma média de 6.089 empresas foram atacadas por mês nos 12 meses anteriores.

Número médio de emails recebidos por empresa atacada

Também descobrimos que as empresas receberam em média cinco emails BEC a cada mês, durante os últimos 12 meses. Isso significa que cada empresa tinha 17% de chance de receber pelo menos um email BEC por mês. Nos 12 meses anteriores, uma empresa teria recebido em média quatro emails BEC por mês.

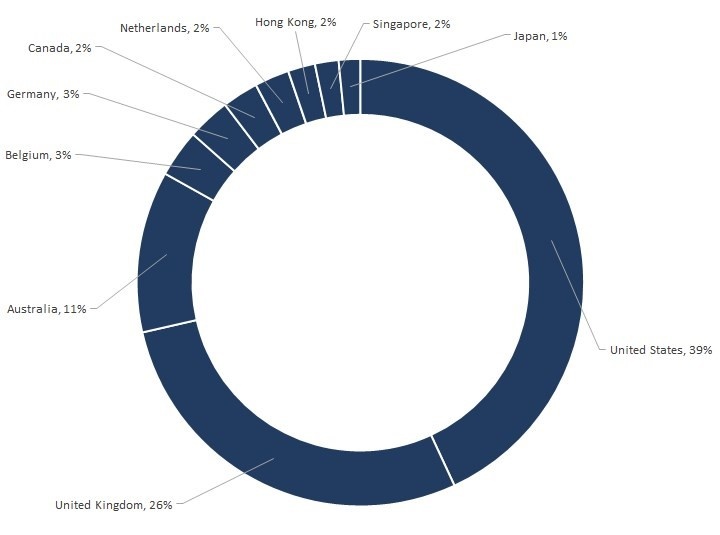

10 países mais afetados

Em que países as empresas afetadas ficam localizadas? Os 10 países mais atacados pelos fraudadores BEC nos últimos 12 meses são os EUA (39%), Reino Unido (26%), Austrália (11%), Bélgica (3%), Alemanha (3%), Canadá (2%), Holanda (2%), Hong Kong (2%), Cingapura (2%) e Japão (1%).

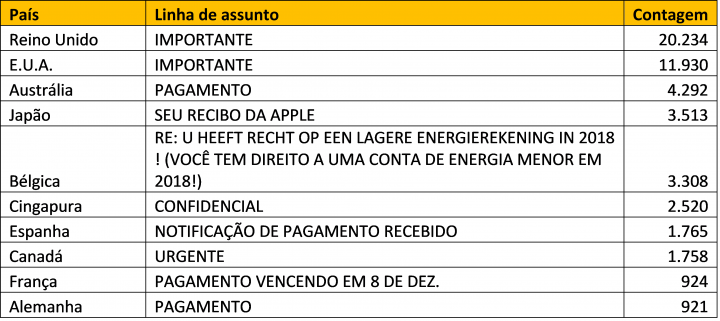

10 principais assuntos dos emails BEC por país

Uma métrica interessante que observamos foram as linhas de assunto mais populares nos emails BE nos últimos 12 meses e em quais países elas foram usadas. As fraudes BEC direcionadas ao Reino Unido e aos EUA geralmente tinham o título "Importante", enquanto a maioria das mensagens fraudulentas que atingiram a Austrália, Espanha, França e Alemanha tinham temas relacionadas a pagamentos.

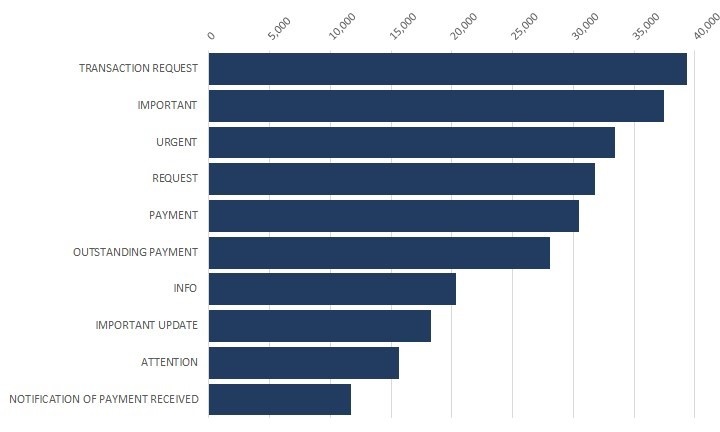

10 principais palavras-chave em emails BEC

Também examinamos as 10 palavras-chave mais populares usadas nos emails BEC nos últimos 12 meses. "Solicitação de transação" ficou no topo da lista, com 39.368 instâncias observadas, seguida por "Importante" (37.477) e "Urgente" (33.391). Houve três iterações de pagamento incluídas nas 10 mais usadas, incluindo "Pagamento vencido" e "Notificação de pagamento recebido".

Quase todas as palavras-chave tinham o objetivo de chamar a atenção do destinatário ou de gerar um sentido de urgência em relação a temas financeiros.

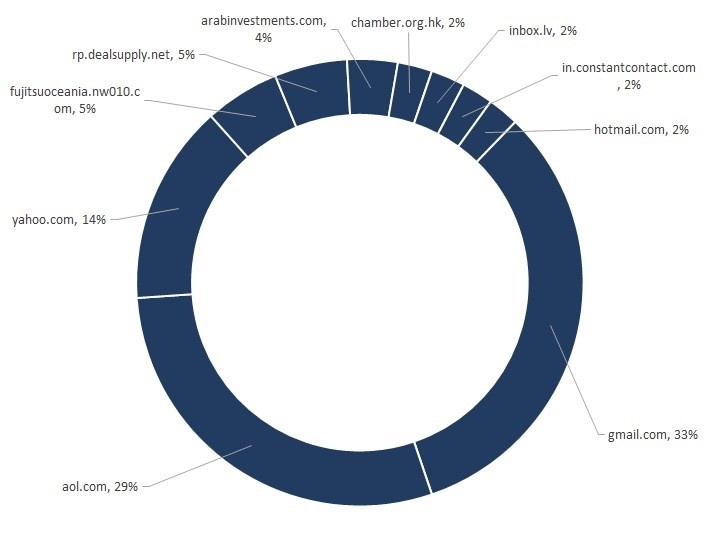

10 principais domínios de envio de BEC

Os fraudadores de email costumam usar os chamados "domínios primos", por exemplo, "sym@ntec[.]com" em vez de "symantec.com". Os fraudadores BEC parecem ter relaxado em relação a esses domínios nos últimos 12 meses, voltando a usar contas gratuitas na web, como gmail.com, yahoo.com, aol.com e inbox.lv. Usar e/ou forjar esses domínios legítimos também dá mais credibilidade à fraude.

Quatro serviços populares de email, incluindo Gmail, AOL, Yahoo! Mail e Hotmail estão entre os domínios mais abusados para o envio de emails BEC, com a maioria via Gmail e AOL. O que é mais surpreendente é que a AOL, que teve uma grande redução de assinantes em 2007, aparentemente continua sendo uma das principais escolhas dos fraudadores BEC.

Temas dos emails de BEC

Vamos examinar mais de perto os próprios emails BEC. Notamos algumas mudanças recentes na composição das mensagens BEC, com os fraudadores ampliando ideias anteriores, sendo mais criativos e usando temas mais novos, como:

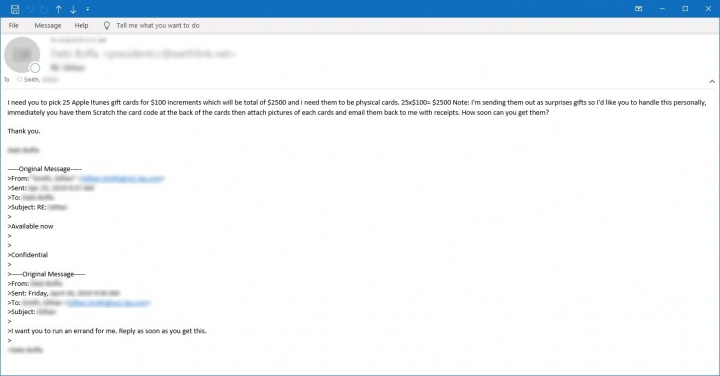

- Solicitações de compra de vales-presente, tanto físicos como eletrônicos

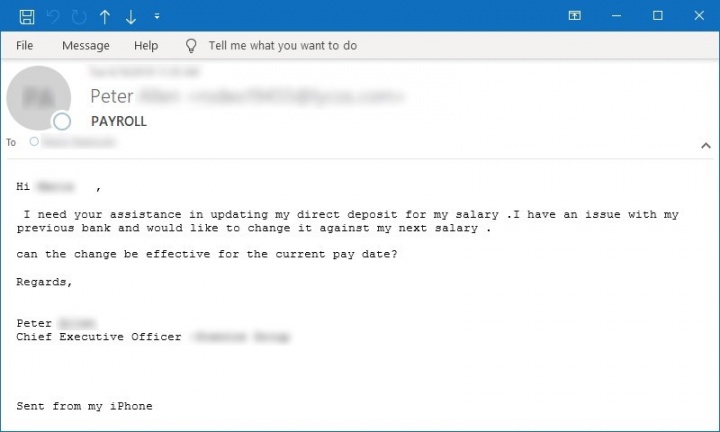

- Solicitações para atualizar informações de conta-salário ou de depósito direto

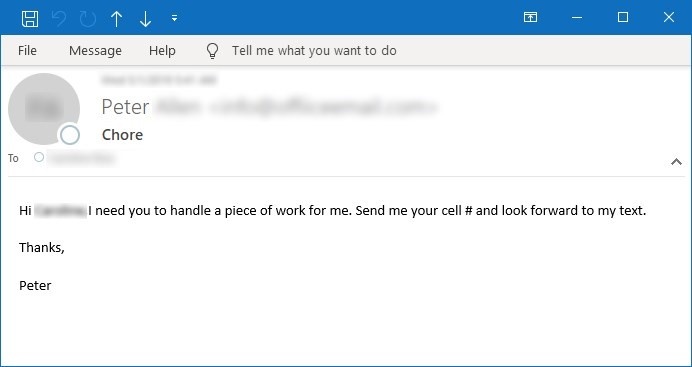

- Solicitações de números de telefones pessoais/celular de trabalho/fixo para fornecer mais instruções

Essas observações estão alinhadas com aquelas feitas pelo FBI, pois o relatório do IC3 descobriu que, em 2018, houve um aumento no número de queixas sobre BECs solicitando que as vítimas comprassem vales-presente. De acordo com o relatório, as vítimas receberam um email, telefonema ou mensagem de texto forjados, supostamente de uma pessoa em posição de autoridade, solicitando que a vítima comprasse múltiplos vales-presente, tanto por motivos pessoais como profissionais.

Especificamente, a equipe da Symantec Security Response observou que os 10 temas que mais apareceram nos emails BEC durante os últimos 12 anos incluem:

- Vales-presente do Apple iTunes (físicos) para funcionários: O fraudador pede que a vítima compre vales-presente físicos do Apple iTunes em uma loja. O fraudador alega que esses cartões serão distribuídos entre os funcionários da mesma empresa.

- Vales-presente do Apple iTunes (digitais) para funcionários: O fraudador pede que a vítima compre vales-presente digitais do Apple iTunes em uma loja.

- Vales-presente da Amazon: O fraudador pede que a vítima compre vales-presente da Amazon.

- Vales-presente genéricos para clientes/parceiros: O fraudador pede que a vítima compre vales-presente físicos para distribuição aos parceiros.

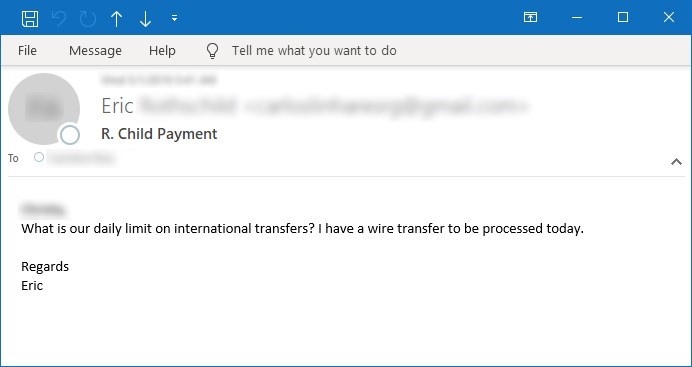

- Solicitação de número de celular pessoal/de trabalho para mais informações de pagamento: O fraudador pede que a vítima forneça o número de seu celular pessoal ou de trabalho para que o fraudador possa enviar informações de pagamento por mensagens.

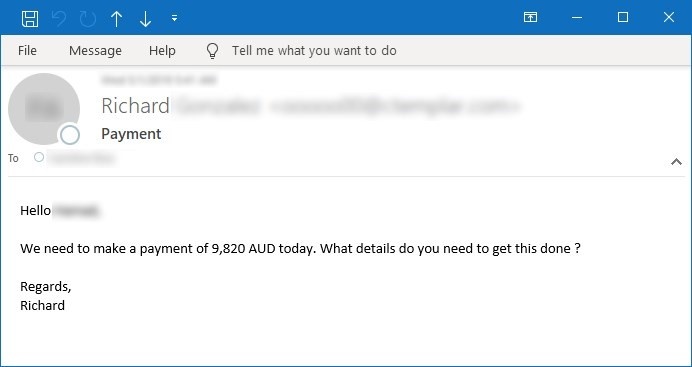

- Transferências eletrônicas para a mesma data: O fraudador pergunta à vítima sobre o processo de transferência eletrônica para a mesma data.

- Sondagem de limite de transferências internacionais: O fraudador tenta sondar a vítima sobre o limite diário para transferências internacionais.

- Agendar pagamento para fornecedor: O fraudador instrui a vítima a fazer um pagamento para um fornecedor.

- Questão de salário (ajuda com conta-salário ou de depósito direto): O fraudador diz à vítima que houve algum problema com uma conta-salário ou corrente, e que é necessário atualizar os dados da conta.

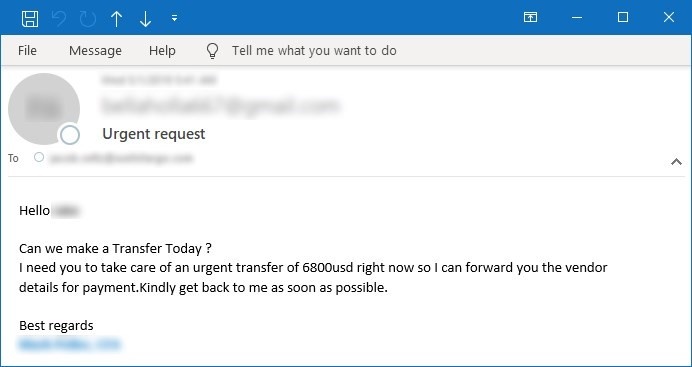

- Pagamento urgente necessário durante uma reunião/conferência: O fraudador exige um pagamento urgente enquanto não pode receber chamadas, pois supostamente está em uma reunião ou conferência.

O futuro das fraudes BEC

Dizem que as fraudes BEC começaram com a invasão ou falsificação das contas de email de CEOs ou CFOs, com os criminosos geralmente enviando emails fraudulentos ao departamento financeiro da empresa e enganando os funcionários para que fizessem pagamentos por transferência eletrônica. Uma combinação de defraudação de email, intrusão de computares e engenharia social é necessária para executar esse tipo de fraude.

Essas fraudes estão em constante evolução e os fraudadores se tornam mais criativos e sofisticados a cada ano. Somente neste ano, observamos o Facebook e o Google sofrerem uma fraude de US$ 100 milhões; estelionatários Chineses roubando US$ 18,6 milhões da filial Indiana de uma empresa de engenharia Italiana; e gangues de BEC expandindo os alvos geográficos e identificando novas vítimas, como universidades, o Exército da Salvação e os Escoteiros da América. Nem mesmo uma pequena igreja em Ohio foi poupada.

Qual será o futuro das fraudes BEC? Conforme a inteligência artificial (AI) e o aprendizado de máquina (ML) se tornarem mais desenvolvidos, poderemos ver os fraudadores BEC adotando essas tecnologias em um futuro próximo a fim de tornar seus ataques ainda mais convincentes. Tanto o ML quanto a AI poderiam ser usados para gerar “deepfakes” a executivos do nível de diretoria. Já vimos deepfakes que usam apenas áudio, que são mais fáceis de usar do que elementos audiovisuais.

Um fraudador BEC usando ML/AI poderia atacar o diretor financeiro de uma empresa ou um funcionário que tenha acesso ao CEO e possa autorizar transferências de valores. Quando o funcionário tentasse verificar a solicitação, o fraudador poderia usar áudio do CEO, como palestras TED, vídeos do YouTube e outras gravações anteriores, para convencer o funcionário de que é realmente a voz do CEO na linha, ordenando a transferência. O funcionário poderia então executar a ordem, acreditando que fosse legítima. Embora isso seja apenas uma possibilidade assustadora, cenários futuros de fraudes BEC poderão acontecer dessa forma.

Mitigação

A Symantec recomenda as seguintes práticas para proteger a sua empresa contra as fraudes BEC:

- Envie amostras de BEC para ajudar a melhorar a proteção contra essas fraudes, pois compartilhar informações ajuda as empresas a detectar e deter esses ataques rapidamente.

- Duvide de qualquer email solicitando ações que parecem incomuns ou que não sigam os procedimentos normais.

- Não responda a emails que pareçam suspeitos. Obtenha o endereço do remetente na agenda da empresa e pergunte a ele sobre a mensagem.

- Use a autenticação de dois fatores (2FA) para iniciar transferências eletrônicas.

- Faça treinamentos de conscientização dos funcionários sobre as fraudes BEC.

- Mantenha os funcionários informados sobre as últimas ameaças para que eles possam permanecer atentos contra os riscos em suas caixas de entrada, que ainda são o principal meio de comunicação em ambientes corporativos.

- Implante controles contra BEC que incluam a autenticação automatizada de remetentes de email e controles de personificação que monitorem os emails de funcionários sob risco.

- Isole as ameaças rapidamente para impedir que infectem máquinas individuais na rede.

- Analise possíveis ameaças usando tecnologias de análise capazes de captar as diferenças sutis entre emails limpos e contaminados e que possam identificar indicadores de comprometimento.

- Use Assinaturas Digitais para comprovar a autenticidade dos remetentes de email. Faça seus executivos, como o CEO, usarem certificados digitais para assinar as mensagens, e certifique-se de que os destinatários questionem os emails supostamente enviados pelo CEO quando a mensagem não for digitalmente assinada.

Proteção

Os clientes da Symantec já estão protegidos contra as fraudes BEC com as seguintes soluções implantadas:

- Symantec Email Security.cloud Data Protection oferece controle granular para identificar mensagens suspeitas com base em vários indicadores e ajuda a marcar mensagens que estão vindo de fora da empresa.

- Symantec Data Loss Prevention ajuda a combater o cenário de Roubo de Dados via BEC, por meio da integração com as nossas soluções de Segurança de email para detectar mensagens contendo informações confidenciais, como dados de identificação pessoal (PII) que não devem sair da empresa.

- Business Email Scam Analyzer, um componente do serviço Email Security.cloud Anti-Spam, é um método adicional de detecção de spam que oferece mais visibilidade para ataques relacionados às fraudes BEC.

Agradecimentos especiais a Vijay Thaware por suas informações neste blog.

We encourage you to share your thoughts on your favorite social platform.